文/劉珈均

預防勝於治療 為資安體檢

行動載具與行動上網愈來愈普及,台灣網路資訊中心調查,台灣人行動上網比例近年大幅攀升,從2012年的25.91%成長為2014年的47.27%。除了追蹤社群動態、與親友通訊、線上購物,行動裝置也成為上班族公務往來的工具,讓工作更有效率。然而,這便利的科技隱含資安漏洞,工研院與資策會合作研發「終端資安合規管控解決方案」,幫助企業偵測、管理使用者設備資安狀態的系統,也協助各機構因應政府近年設立的資安標準。

以往駭客主要攻擊大公司的伺服器或知名網站,現在則漸漸轉向使用者的終端設備,如個人電腦或行動載具。技術強調「預防勝於治療」,為設備「健康檢查」,尋找有問題的軟體或電腦設定,檢測使用者終端設備的資安體質是否夠強壯。工研院巨資中心與資策會分工合作,巨資中心負責行動裝置端的安全管理,資策會則負責PC端。

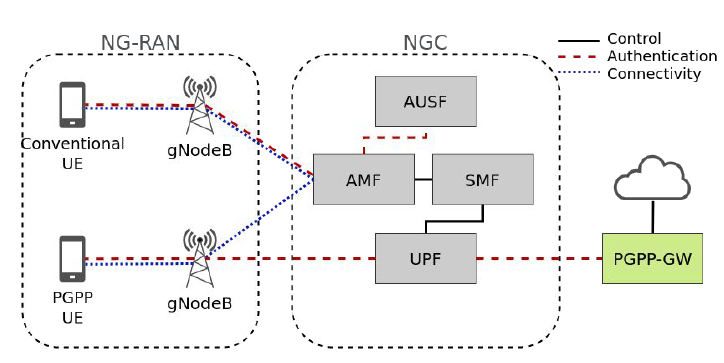

行動裝置端

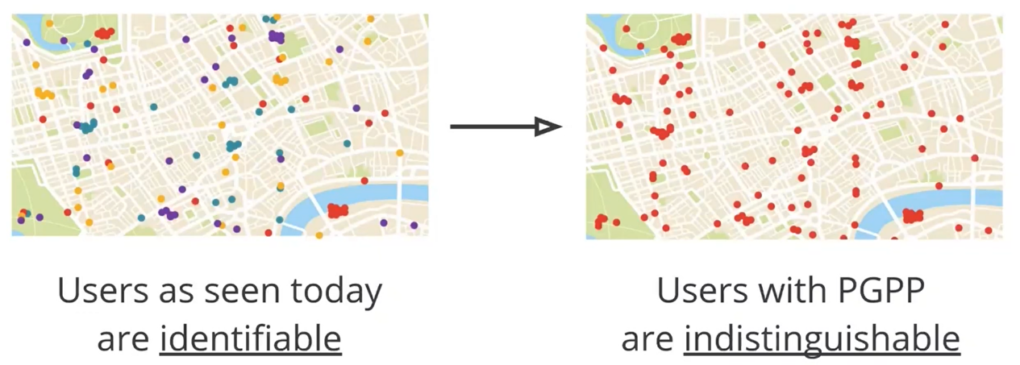

巨資中心技術經理林建宏說,企業若開放BYOD(Bring-Your-Own-Device),讓員工行動裝置連入內部網站可讓工作行事便捷許多,但行動裝置易藏有資安漏洞,使用者多半不會為手機或平板電腦裝設防毒軟體,而絕多數民眾喜歡下載社交和遊戲的免費APP,相當容易讓惡意程式或APP隱匿其中竊取個資。若行動裝置使用與公務重疊,便可能洩漏公司機密,如通訊錄、行事曆、簽核文件、客戶資訊等,因此需要導入管理措施,管控行動端設備。

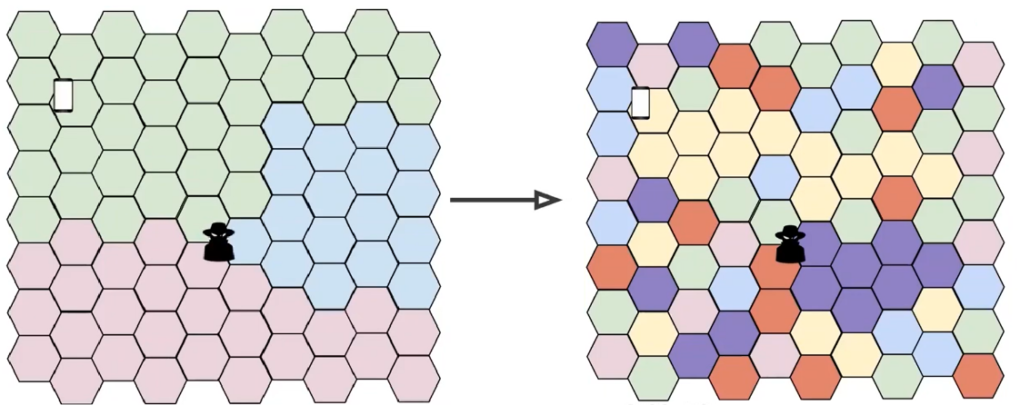

管理對象可大致分為訪客與員工,例如位處敏感區域,系統會自動關閉訪客智慧型手機的拍照與GPS功能,當使用者拍照時,畫面顯示「找不到相機」;系統可將職員的行動裝置型號與門禁系統相連,當員工進入公司,系統便過濾員工自行安裝的APP是否符合公司的安全要求。系統可根據各產業需求「客製化」調整資安標準與管控方式,林建宏舉例,如台積電之類的製造業就可限制敏感區不得拍照;金融公司或政府機關則可以管控行動端的檔案下載。

一如小說《哈利波特》裡霍格華茲城堡限制不能使用特定咒語,此系統主要監控特定場域內的行動裝置裡是否藏有惡意軟體,並依需求限制特定功能。巨資中心工程師王邦傑說:「PC已經有在作這一塊了,像有的企業會禁止公司內使用MSN或Facebook。只是這些作法還沒延伸到行動裝置。」除了管控行動裝置的軟體是否安全,公司也可以遠端傳輸工作所需的APP到員工的行動裝置中。此管理模組整合了市占95%的iOS與Android平台,對想要引進行動裝置管理措施的企業相當實用。

PC端

一般認為,安裝防毒軟體就能讓電腦免於資安威脅,資策會的技術經理徐暐釗解釋:「其實更多問題出在電腦的設定!」例如裝了防毒軟體卻未啟用、未定期更新、防火牆關閉、使用未授權的軟體、為了方便而讓瀏覽器直接執行各網頁的軟體等等。相較於外部威脅,自身的設定疏忽問題更大,PC端的管理重點就在偵測機構內部電腦的各項設定是否安全,讓後端管理者掌握資安弱點。

國際非營利組織MITRE致力建立資安弱點偵測標準,此技術去年通過MITRE之OVAL Adoption認證。資安有許多採行標準,如美國政府的USGCB、微軟MS Baseline、ISO27001等,台灣前年也制定了TWGCB,首先要求政府機關部門必須達到此基準,現在行政院下的34個一線單位,已開始著手管理資安,漸進達成TWGCB標準。金融業也被要求建立資安政策(但不限採行TWGCB)。

政府開始重視資安政策,不過,政策條文落實到電腦設定有太多細節有爭議、須詳加定義,例如怎樣才叫安全?標準訂得太高、太強硬可能造成使用者不方便。此管理系統另一個功能便是協助機構依據採行的標準,設定電腦各項參數值,例如根據TWGCB足足396條的規定,一一比對電腦的設定值是否符合,一些政府部會就向資策會引進此管理系統,「推行困難之一是條數太多了,一開始就全套設定的話,每台電腦幾十個錯誤,後端要幾十個錯誤乘以N台電腦,一項項的修。」

徐暐釗分享,剛開始在會內推廣技術時,大家心頭常常浮現資料可能被監控的疑慮,「但這系統的功能只是管控各部電腦『設定』是否安全,不會知道確切『內容』,也不會動到電腦裡的資料,沒有隱私問題。」徐瑋釗開玩笑說,即便不小心連上色情網站、執行網頁程式,後端管理系統也只是跳出提醒這樣不安全,並不知道那是什麼網站。王邦傑也說,行動裝置端的管理只是針對裝置功能與軟體,並不會存取裝置內的資料。

王邦傑說,國內廠商對於資安保護的敏感度普遍不高,抱持著若沒有出事,維持現狀即可的態度。然而一旦發生重大資安問題,損失往往難以回復。與其遭遇切身之痛後再補救,不如事先作好資安管理,提前阻止危害發生。

更多資訊請參考解密科技寶藏