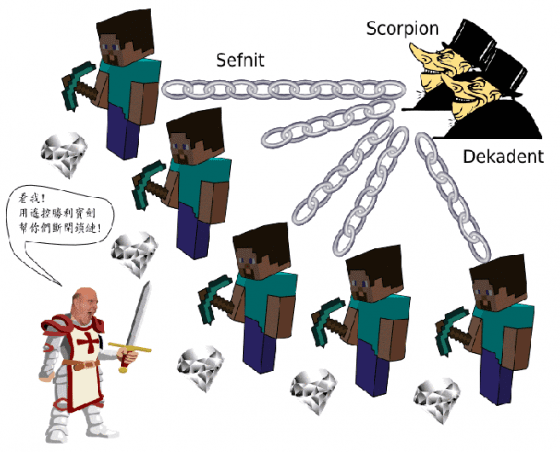

Bitcoin 奴工電腦斷開魂結, 斷開鎖鏈!

惡意軟體 Sefnit 把無辜的電腦網羅進入它的殭屍電腦大軍, 為主人挖掘 Bitcoin (比特幣)。 你以為你不會被他影響的,請舉手! Oh No, 我問錯了。 你多半不會知道, 因為控制殭屍電腦的軟體就是要低調, 才不會被受害者發現並燒毀。 不過沒關係, 微軟有能力從遠端遙控, 無聲無息地把你電腦裡面的軟體移除掉。 撇開這種超自然的能力不說, 單就這次事件來看, 微軟的處置還蠻合理的 — 他們遙控勝利寶劍, 幫被網羅的 Bitcoin 奴工電腦斷開魂結, 斷開鎖鏈! 貴哥藉這次事件順便報導一下先前沒時間報、 原本看似不相關的幾則新舊聞。

事情要從 Tor (The Onion Router) 說起。 你知道的, 在中國、 伊朗等等封網國家, 一上到網際網路, 那個雲、 那個霧啊, 整個像網羅一樣罩住你, 讓你無法看清真相。 凡是被判定為 「敏感」 的網站 (例如 China’s Memory Hole), 政府就會用防火長城保護你、 讓你不要再跟他的網站有連絡。 有些網友以為自己不會被他影響, 所以就會 採用 Tor, 透過加密翻牆兼匿名上網。

去年八九月間, Tor 用戶人數從 50 萬一下子爆升到 350 萬, 最後超過 550 萬。 是十一倍, 不是五倍! 很多人覺得 是 NSA 監聽醜聞讓大家開始注重隱私。 不過 Tor 官方部落格 跟 arstechnica 都猜測這應該是殭屍網路。 隨後 Fox-IT 跟趨勢科技證實: 這個現象確實是殭屍網路所造成的, 而背後的黑手則是烏克蘭及以色列的潰客 Scorpion 及 Dekadent。

去年底今年初, 資安公司 FOX IT 發現: 某些 Yahoo! 廣告夾帶惡意軟體, 如果訪客使用舊版的 java, 連點都不必點, 光是載入網頁, 惡意軟體就會透過瀏覽器直接靈的轉移進入你的電腦。 Yahoo! 表示: 受害的主要是他們的歐洲網站。

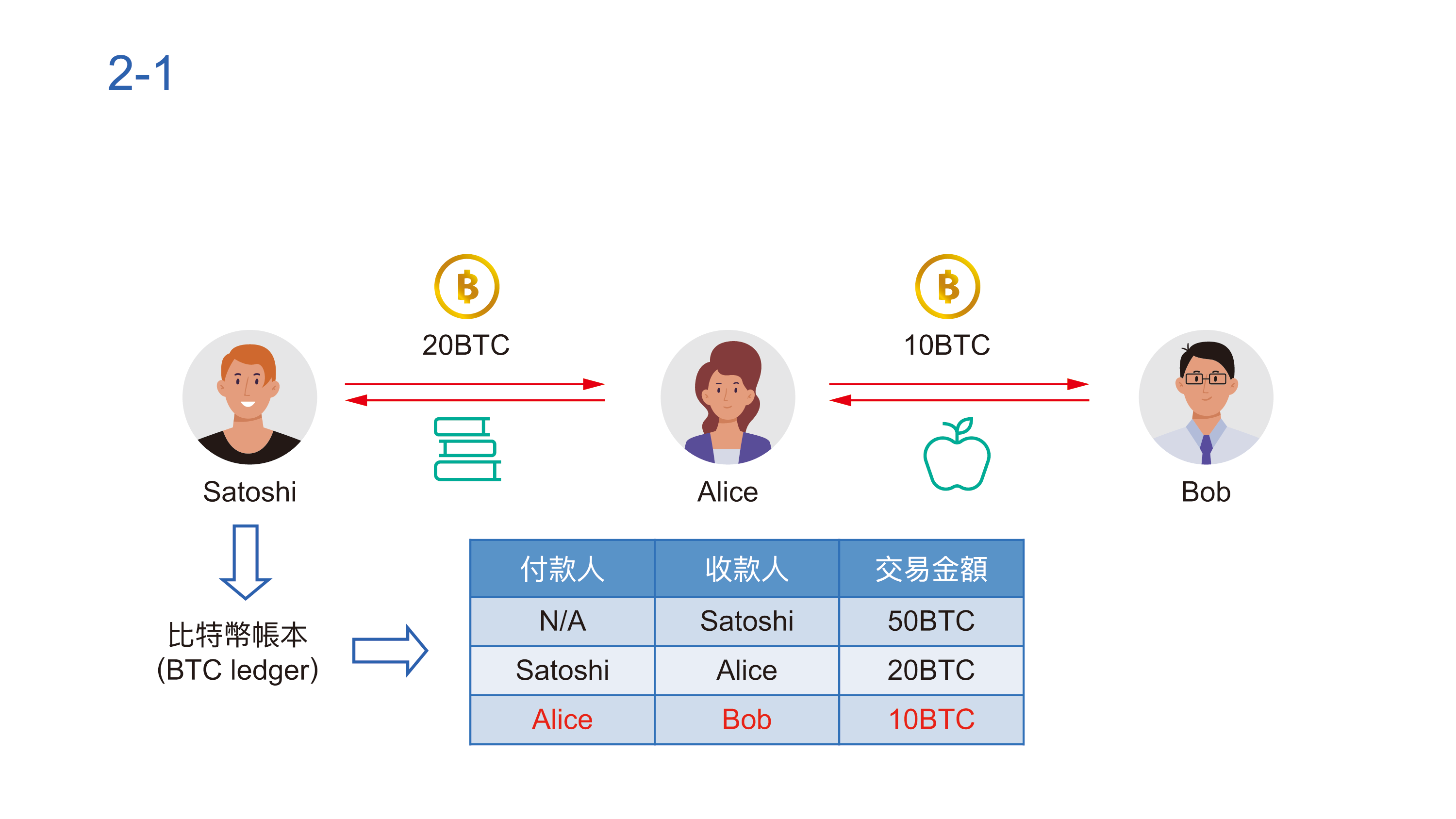

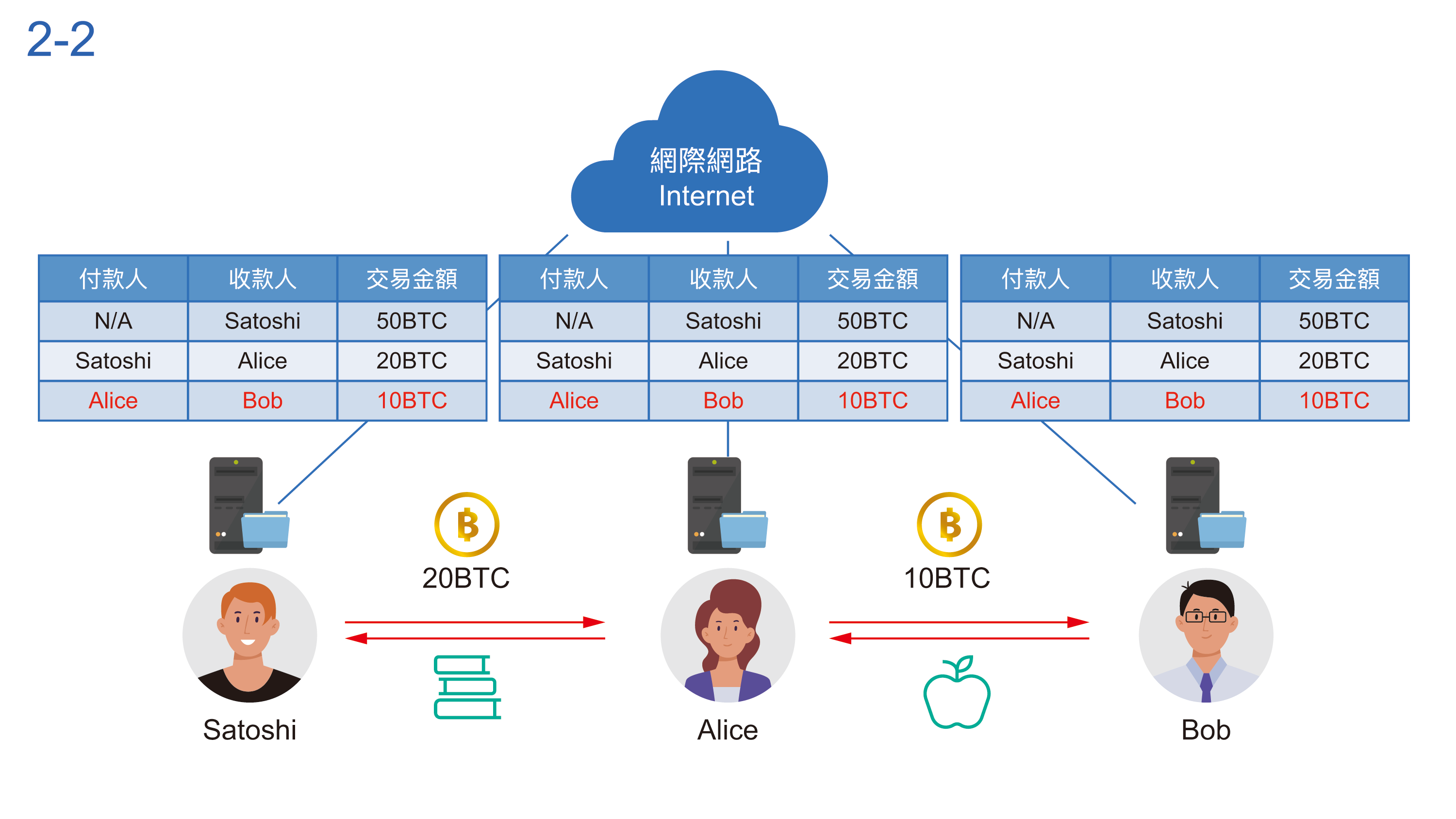

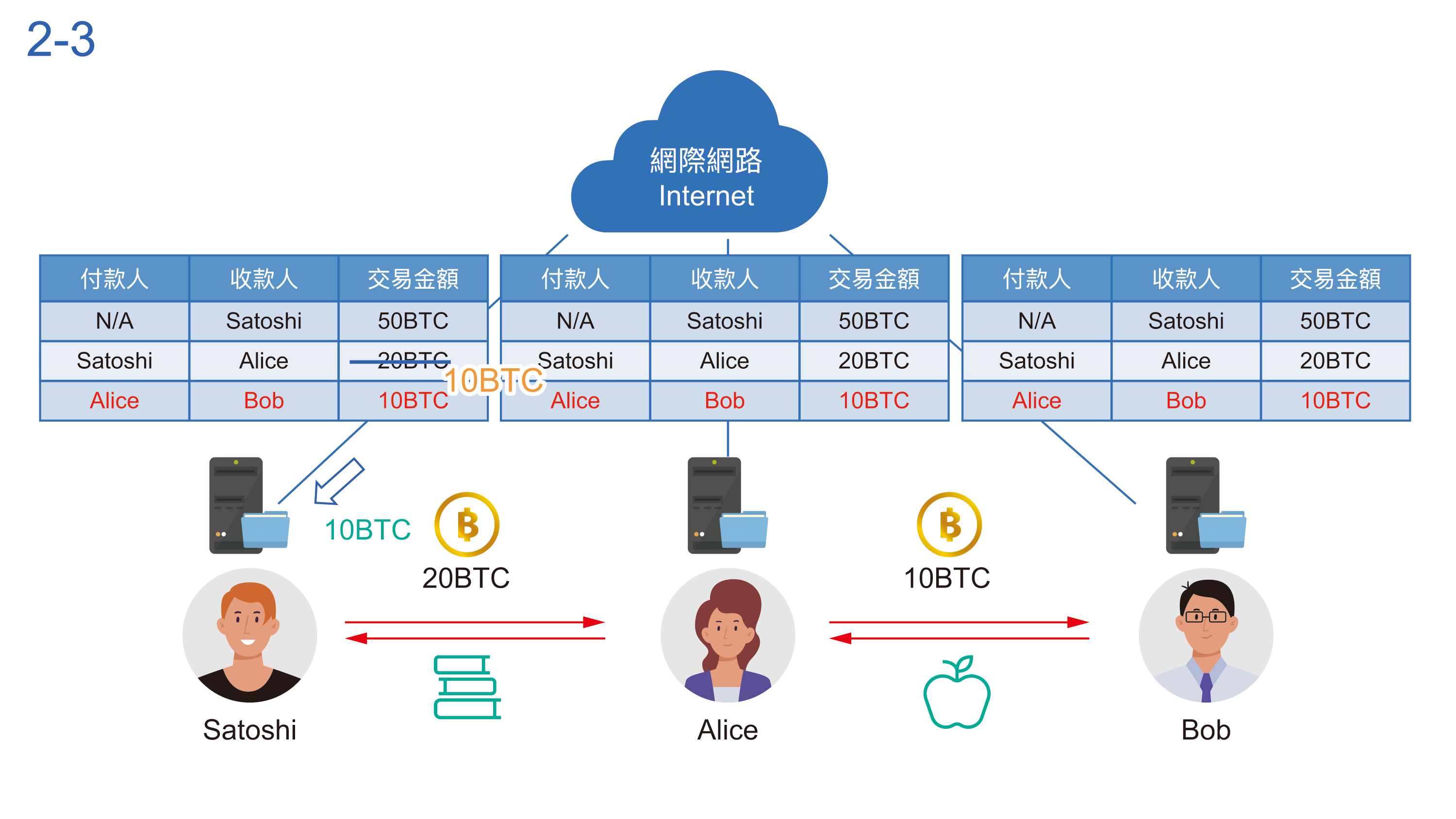

後來發現, 這個惡意軟體的功用, 原來竟是 把受害者的電腦網羅進入上述的殭屍網路幫忙挖礦 ( 未註明出處的簡中翻譯)– 也就是 跑軟體解數學問題以便取得 Bitcoin。 如果它真的只是挖礦而沒有亂動你的電腦, 那麼比起竊探隱私的 NSA 或 eTag, 它對你的傷害其實反而比較小 — 反正你的電腦閒著也是閒著 XD。

微軟在 這篇部落格 裡較清楚地解釋來龍去脈。 這個惡意軟體叫做 Sefnit, 它會在受害者的電腦裡一併安裝 Tor, 以便奴工電腦之間彼此可以秘密聯絡。 一開始微軟只移除 Sefnit, 但後來想一想, 不對啊, Tor 還在啊, 怎麼可以只燒毀 Sefnit? 因為多數受害電腦的 Tor 並非使用者自己手動安裝的, 所以這也是一個巫術的權勢之一啊! 於是微軟就再跑回去看 (retroactively remediated …), 在所有偵測到 Sefnit 的電腦上, 把 Tor 服務 (但不含 Tor 程式碼) 也一併燒毀, 斷開一切的牽連! 但是, 據估計大約還有兩百萬部電腦因為並未採用微軟的資安軟體, 所以還在 Sefnit 的網羅之中。 該文也 教大家怎麼撿自己掉下來的鑽石 教大家測試電腦裡是否出現自動被安裝的 Tor。 如果你發現: 怎麼先前沒有現在有? 那就有可能是中了 Sefnit 的 witchcraft。

不過, 並非所有人都很放心微軟手中握有的那把遙控勝利寶劍。 從 這篇報導 可以看到兩位大大不太相同的看法。 先前代表 Edward Snowden 領取德國年度揭密者獎 的資安專家/資訊人權鬥士 Jacob Appelbaum 就表示 : 「微軟這個能力也太強大了吧。 如果你想匿名上網, 卻採用 Windows… 奉勸聰明人: 這不是個好主意。」 Tor 計畫執行長 Andrew Lewman 則說: 「我不太確定 Jacob 跟 Roger (Tor 計畫主持人) 是不是很了解狀況。 他們應該從來沒用過微軟的產品吧。 Microsoft Security Essentials 之類產品並不是什麼新東西。 『讓微軟來幫他們維護電腦的 「安全」』 這其實是使用者自願選擇的 (意謂有被告知) 。」

真的, 單就這次 Sefnit 事件來看, 微軟的處理的確相當合理, 雖然一開始沒告訴用戶, 但應該也還算是符合用戶的意願。 可是是長遠看來, 這次的事件恰恰說明了: 完全信任微軟, 那就不只是讓它一清二楚地知道你的電腦發生了什麼事, 而且也就允許它遠端操控你的電腦。 不要忘記, 在先前其他許多次的事件裡, 微軟口中的安全, 其實是要你棄權; 它要保護的, 其實經常是 智慧財產權所有人 的安全。 或是美國國安局眼中的安全 — 例如 在你的 Windows 加解密演算法裡藏後門, 這樣 NSA 才能抓恐怖份子啊! 所以 Windows 8 「安全開機」 (secure boot) 的真實意義, 當然就是 不能讓作業系統開機鑰匙放在你家, 這超自然嘛! 你要出來嗎? 還是要進去呢? 還是要繼續留下來? 阿門!

(美江名句如果遭本文不當引用, 造成您的閱讀障礙, 謹此致歉 orz。 原版及諸多 Kuso 版 真的很亮很漂亮!)

(本文轉載自 資訊人權貴ㄓ疑)