蘋果電腦與美國惡名昭彰的 FBI、 DHS、 司法部之間, 是否存在著不可告人的曖昧關係? 除了海關移民局明顯淪為蘋果的走狗之外, 其他有太多的疑點, 但似乎都沒有明確的結論。 唯一可以確定的是: 面對政府調閱客戶個資時, 蘋果保護客戶隱私的努力與承諾, 甚至輸給臉書。

2012 年 9 月, 駭客團體 AntiSec 宣稱從美國中情局 (FBI) 幹員 Christopher K. Stangl 的電腦竊得一個檔案 NCFTA_iOS_devices_intel.csv 內含 1200萬筆蘋果電腦用戶的資料, 包含 UDID 及用戶姓名。 UDID 之於蘋果產品, 類似身份證字號之於個人一樣, 有著一對一的對應關係。 [簡中; 英文] AntiSec 並未釋出完整的檔案, 而是擷取其中一小部分, 以 Rxdzz.txt 的檔名釋出, 以證實所言屬實。 FBI 官方回應的措辭 不太合邏輯: 「到目前為止, 沒有跡證顯示 FBI 的筆電遭駭或 FBI 曾經取得或企圖取得這些資料。」 請注意: 他們並沒有直接了當地說: 「FBI 並未持有這些資料。」 蘋果電腦則表示: 「FBI 不曾向我們索取這些資料; 我們也不曾提供這些資料給 FBI。」 幾天之後, 中英媒體找到不同的替死鬼: 簡中 說資料是從 Instapaper 取得; 英文 說資料是從 BlueToad 取得; 兩者內容矛盾, 但說服力不足則是一致的。 關於前者, 請見 這篇駁斥: 「這是眾所週知的舊聞, 與 UDID 無關。」; 關於後者, 文中就提到: 「BlueToad 表示他們被竊的個資遠遠不及 1200萬筆。」 但是 cnet 的文章 卻完全忽略這個 “細節”, 標題直接就表示洩漏來源找到了。

比較可信的是 Frederic Jacobs 所設立的 Identifying the Traitor 網頁, 如果個資外洩的所有受害者共同比對他們的 iPhone 上面到底裝了哪些軟體, 或許可以找到一些線索。 有趣的是: 不知為什麼, 這個網頁不見了。 沒關係, 從 Wayback Machine 找到 歷史紀錄, 裡面提到初步結論是: 所有受害者的 iPhone 內都有一個名為 NCFTA 的檔案。 富比士的這篇文章 解釋 NCFTA: 政客一方面公開推動侵犯公民權利的電腦監控惡法 CISPA (最近美國吵得火熱; 貴哥偷懶沒報導), 另一方面私下成立一個非官方組織 NCFTA, 企圖在沒有法源依據的情況下實現 CISPA 意欲完成的事: 要求資訊通訊業者把消費者個資分享給美國情治單位。

蘋果電腦在這件事裡面是否扮演積極配合 FBI 的角色? 我沒有找到明確的證據。 但是它完全消極、 不去追查客戶個資外洩的管道, 這是很明顯的。 這跟蘋果強硬處置吹哨者的明快作風完全不像 — 先前 iOS 開發者 Charlie Miller 回報安全漏洞, 蘋果置之不理, 於是他將漏洞公諸於世, 卻 旋即被撤銷開發者資格。

今年四月初, 一篇中文報導把 iMessage 的安全性吹捧上天: 「蘋果加密功夫太優秀 連DEA都擔心!內部文件:無法追蹤iMessage」。 這個消息的原始出處是 CNET 的報導。 該報導取得一份來自美國司法部 (逼死 Swartz 的司法部!) 下轄的緝毒局 (Drug Enforcement Administration) 的文件, 聲稱蘋果電腦的 iMessage 令緝毒局頭痛, 因為採用傳統竊聽簡訊的方式無法解讀加密過的 iMessage 內文。 上述中文報導完全忽略 CNET 報導內提到的: 「密碼學專家 Matthew Green 教授指出: 蘋果電腦的加解密系統並不保證防止政府竊聽。」 香港新浪網的文章 標題看來也很捧 iMessage, 但至少內文提到: 「不過業內人士指出, Apple 並非故意令聯邦調查機構失望, 這意味著 Apple 未來可能會做出調整,使 iMessage更易被政府監控。」 Matthew Green 教授的評論文 試著用最淺顯的方式解釋事實: 如果你的 iPhone/iPad 掉到泥坑裡毀了、 你的頭殼也撞壞忘記密碼了, 你還拿得回你的 (解密後的) 資料嗎? 如果拿得回來, 那就表示蘋果的 iCloud 握有你的密碼。 「忘記密碼還是可以取回資料」 的 iForgot 服務說明了: 蘋果顯然握有你的密碼。 問題只在於它會不會交給政府。 另一篇評論 直接道出貴哥心中的懷疑: 「為什麼這份敏感的政府文件會流入新聞媒體? 有助於販毒者躲避警察竊聽的資訊, 被警察自己刻意洩漏出來, 你不覺得很奇怪嗎? … 那篇文章另一個可能的動機是要刻意散佈 “iMessage 可以免於執法人員攔截訊息” 的錯誤概念。」

今年四月底, 美國國土安全部 ( 侵犯人權隱私上演維安劇場的 DHS!) 下轄的海關移民局 (Immigration and Customs Enforcement) 在佛羅里達州南部 衝入 25 家手機維修店, 指控這些店家採用非蘋果原廠零件、 強迫他們關店。 受害店主說這些官員帶著蘋果電腦人員前來, 彷彿是在抓毒販一樣。 如果是在臺灣, 這早就被罵翻了 — 根本就是濫用行政資源圖利特定廠商、 打壓合法的競爭對手。 難怪 Salon 專欄 乾脆直接把海關移民局改稱為 「iPhone 安全局」。 海關移民局跟蘋果之間的親密關係, 這並非第一步。 TechCrunch 在半年前就已報導: 海關移民局即將全面改採蘋果電腦產品來配備其 17676 位員工。 令人好奇的是: 如果海關移民局也相信媒體的誤導, 為什麼又要跟緝毒局作對, 不惜冒著圖利廠商的罪名, 硬是要協助這個有礙緝毒蒐證工作的廠商、 確保這家廠商的壟斷地位?

從一些 「正常」 的商業新聞看來, 蘋果跟美國情治單位之間的互動良好, 這是無庸置疑的。 例如就在 AntiSec 入侵 FBI 事件之後不久 (五月), CNET 還報導過 DHS 底下的交通安全局 (TSA) 提出文件解釋為何一宗三百萬美金的採購案必須指定 Mac/iPhone/iPad — 當然是因為它 「很安全」。 隨後不久 (九月), CNN 又報導: 蘋果的 Passbook 功能 (中文) 除了內含登機證讓你通關登機更方便之外, 也將把 iTravel 的託運行李票根功能整合進去。 剛通過的專利當中也提到: 將來還會結合人臉辨識功能。 (貴註: 然後下一步就是像 雲圖 小說當中的 「宋咪451」 那篇一樣, 把它植入人體, 變成我們的文化 「靈魂」…)

2011 年蘋果電腦 獲頒一個專利 讓某事件發生現場的 「主控者」 (活動主辦者? 警方? 地主?) 可以發送紅外線訊號禁止 iPhone/iPad 照相錄影」。 說是要用來保護智財權, 但其實也很適合用來幫助政府封鎖消費者 (付錢給蘋果的消費者!) 的言論。

蘋果跟美國情治單位之間私下互通款曲的狀況到底有多麼密切? 本文所蒐集到的資料, 除了 「iPhone 安全局」 事件最明顯離譜之外, 其他事件都只能稱為 circumstantial evidences (間接證據), 甚或只是對一些可能性的空想。 就像兩年前臺北市一方面 打擊 android 市場 一方面又推動 專業無奈的電子書包 一樣, 有諸多不太合常理的小事情, 很巧合地發生在接近的時間點, 但是沒有任何一個決定性的證據顯示蘋果電腦在操縱政府。 不過可以確定的是: 蘋果電腦的監控與 言論封鎖 文化跟意欲集權掌控公民的政府或情治單位很麻吉。 蘋果的 「全球忠誠團隊」 (Worldwide Loyalty Team) 被戲稱為 蘋果版的蓋世太保, 甚至曾經 假冒刑警搜索提早外流的 iPhone 5 原型機 卻又能夠全身而退, 不但沒有被起訴, 甚至沒有被主流媒體報導。 哦, 對了, 蘋果版的蓋世太保副總裁 John Theriault 曾經在 FBI 服務。 這一切都讓 「iMessage 好難監聽」 新聞 (爆料? 置入性行銷?) 事件的幕後真相更顯得高度可疑、 更讓人傾向佩服蘋果操縱媒體的能力。

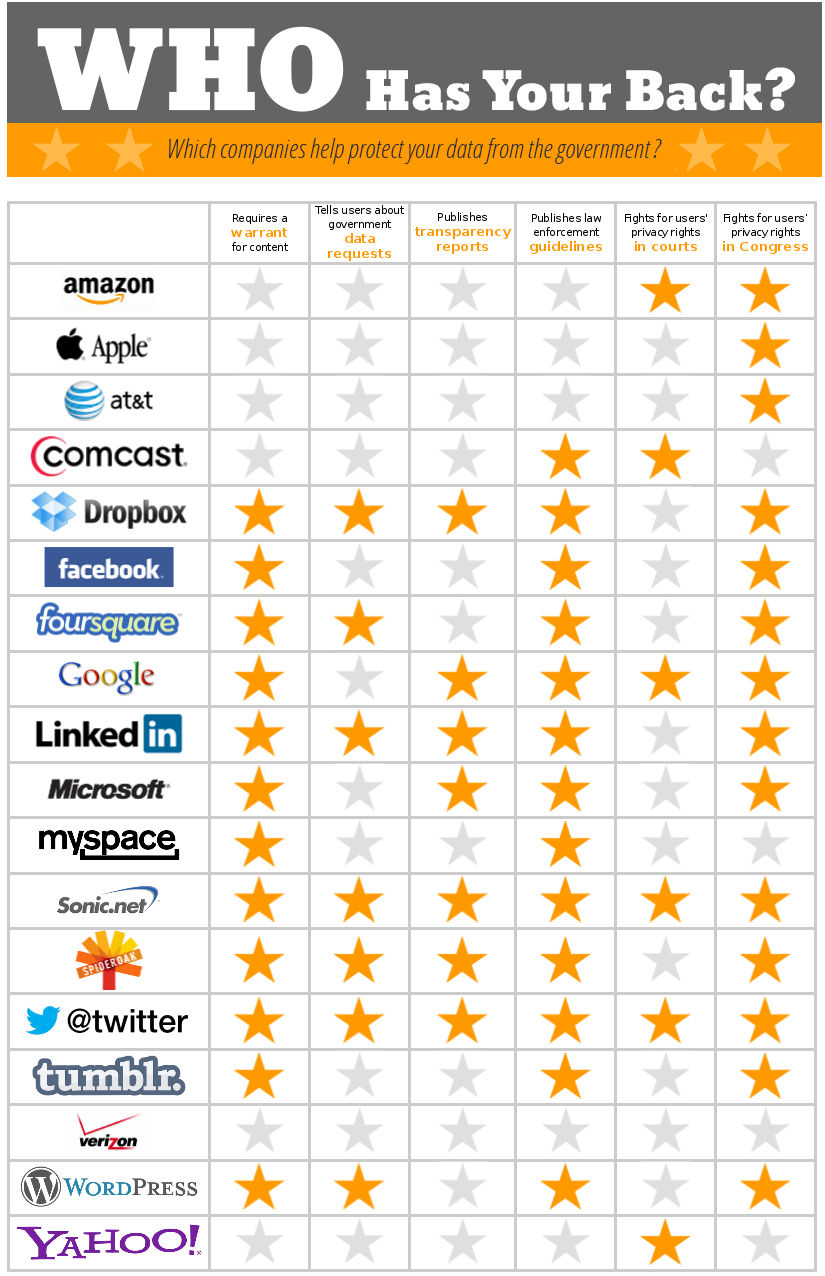

在諸多的旁敲側擊之後, 只能用一個明確事實與建議來作為本文的結論。 EFF 的年度報告 Who Has Your Back今年再度評鑑: 當政府來敲門, 哪家大廠會挺身捍衛消費者的隱私? 這份報告針對六大主題評鑑資通訊大廠:

- 調查人員必須出示法院授權才會交出資料

- 在法律允許下, 會將調查人員索取個資的事實主動告知被調查的用戶

- 公佈透明報告

- 公佈公司面對調查人員索取客戶個資的處理員則

- 在法庭上挺身捍衛客戶隱私

- 在國會裡挺身捍衛客戶隱私

Twitter 和 sonic.net 再度獲得最高的 6 顆星; google 和 dropbox 都獲得 5 顆星; 微軟 4 顆星。 就連隱私爭議不斷的臉書也獲得 3 顆星。 但蘋果只得到一顆星。 有些人也許選擇相信本文所質疑的每一件事, 都有 「政商邪惡共謀」 之外的合理解釋。 但只要蘋果持續不願回應 EFF 所提的這些問題, 那麼我還是選擇相信蘋果自己用連年的沈默所表達的明確立場: 政府關係優先於客戶隱私。

(本文轉載自 資訊人權貴ㄓ疑)